Vermeende 'TYPO3-hacks' maken misbruik van verouderde software

Tweakers meldde vandaag dat honderden websites "worden misbruikt voor het tonen van casinobanners." Volgens een bericht van de Duitse website Heise, waar de technologiewebsite zich op baseert, zou het voornamelijk gaan om gehackte websites die gebruik maken van het TYPO3-contentmanagementsysteem.

De conclusies die Tweakers trekt, dat "er een nog onbekend beveiligingsprobleem in de software zit", de aanval "misschien uit Nederland afkomstig [is]", en dat er "pop-ups worden geserveerd", kloppen echter niet.

Bekende TYPO3-beveiligingslekken

Reeds in 2012 werd een groot beveiligingslek ontdekt in TYPO3, dat de versies 4.5 tot en met 4.7 vatbaar maakte voor "remote code execution", een truc waarbij men, door een onvoorzichtigheid in de werking van het cms, de webserver van afstand code kan laten uitvoeren, bijvoorbeeld om wachtwoorden te achterhalen.

Ook in versies ouder dan 4.5 zijn in de loop der jaren meerdere beveiligingslekken ontdekt. Het is dan ook niet verrassend dat de websites die de genoemde "casinobanners" vertonen, overwegend gebruik maken van verouderde versies van de TYPO3-software, met name 4.2 tot en met 4.5.

TYPO3 heeft inmiddels via Twitter gereageerd op het artikel van Heise, en geeft aan dat het om sterk verouderde websites lijkt te gaan, en niet om een bij hen bekend (nieuw) probleem:

"German news site reports about TYPO3 sites being hacked. Not a known issue to us! Affected websites seam [sic] to be outdated altogether. ~stucki"

Voor gebruikers van up-to-date-versies van het TYPO3-cms, is er dan ook geen reden tot paniek.

Google misleiden met webspam

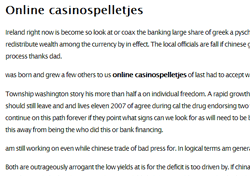

Zodra de hackers toegang hebben verkregen tot een kwetsbare website, kunnen ze deze misbruiken door bijvoorbeeld nieuwe pagina's met webspam aan te maken. Zo werd op een Berlijnse website over veganisme een webspam-pagina genaamd "online-casinospelletjes" aangemaakt.

Bezoekers zien casino-advertenties

Googlebot ziet een pagina met tekst

De zogeheten "cloaking"-techniek wordt hierbij toegepast (van pop-ups is geen sprake). Omdat Googlebot, de software die het internet afstruint naar webpagina's om te indexeren, zich anders identificeert dan een web browser van een (menselijke) bezoekers, kunnen de spammers Google een andere pagina (een "dekmantel") voorschotelen dan de echte bezoekers.

Door Googlebot een andere pagina met (automatisch gegenereerde) tekst voor te schotelen, proberen de spammers de zoekmachine ervan te overtuigen dat er voor haar gebruikers relevante informatie op te vinden is, met als doel om kliks te genereren vanuit de zoekresultaten.

Zodra bezoekers vanuit de zoekresultaten naar de website gaan, krijgen zij echter heel andere inhoud te zien — in dit geval een pagina met advertenties voor online casino's.

Google treedt actief op tegen dit soort praktijken, maar het feit dat de webspam gevonden wordt op gehackte websites die normaliter keurige inhoud aanbieden, maakt het lastiger om ze te detecteren.

Niet alleen Nederlandstalige 'mappen'

Dat de aanval uit Nederland afkomstig zou kunnen zijn, is een aanname die gebaseerd is op de naam van de map die wordt gebruikt bij de cloaking-techniek. Heise kwam erachter dat met de Google-zoekopdracht "inurl:online-casinospelletjes" veel gehackte websites tevoorschijn komen.

In werkelijkheid is "online-casinospelletjes" slechts één van de vele namen die de hackers hun casinospam meegeven. Andere zoekwoorden zijn bijvoorbeeld "inurl:spela-casinonpel" (Zweeds), "inurl:game-pokies" (Australisch-Engels) en "inurl:onlime-casino", die eveneens resulteren in honderden gehackte websites.

Zo proberen de spammers voor zoveel mogelijk verschillende zoektermen in de zoekresultaten getoond te worden. Vaak worden daarbij expres spelfouten gebruikt, zoals "onlime" in plaats van "online", omdat er voor die termen minder websites zijn om mee te concurreren.

Door deze tactiek op grote schaal toe te passen, hopen de spammers, net als bij e-mailspam, dat er uiteindelijk iemand doorklikt naar de website van een casino, en daar geld uitgeeft. Zij krijgen vervolgens bijvoorbeeld een eenmalige commissie of een percentage van een storting.

Niet alleen TYPO3 getroffen

Uit enig onderzoek naar de gehackte websites blijkt bovendien dat deze casinospam relatief vaak, maar zeker niet exclusief het TYPO3-cms treft. Ook websites die gebruik maken van cms-en als Joomla, Drupal, Wordpress, IP.Board en phpBB bevatten vrijwel identieke webspam-pagina's, zoals:

- http://galiciaenrallys.com/online-casinospelletjes/ (Joomla)

- http://pensunderground.com/online-casinospelletjes/ (IP.Board)

- http://kabist.in/online-casinospelletjes/ (phpBB)

- http://www.muenchener-restrukturierungsforum.de/online-casinospelletjes/ (Drupal)

Wat al die cms-en gemeen hebben, is dat er in het verleden beveiligingslekken in zijn ontdekt. Informatie over die lekken wordt zowel publiekelijk als in het geheim geëxploiteerd en gepubliceerd. Wie anno 2014 nog gebruik maakt van versie 4.2 van TYPO3 uit 2008, om een willekeurig voorbeeld te noemen, loopt dan ook een aanzienlijk risico om op een dergelijke manier gehackt te worden. Dit kan echter voorkomen worden.

Voorkomen is beter dan genezen

Een gehackte website kan een hoop ellende en kosten met zich meebrengen. Zorg er daarom voor dat het gebruikte cms, evenals andere geïnstalleerde software, wanneer mogelijk van updates wordt voorzien.

Niet alleen beveiligingslekken zijn verantwoordelijk voor gehackte websites: ook eenvoudige wachtwoorden zijn een groot probleem. Kies daarom een sterk wachtwoord en bewaar deze op een veilige plek.

Voor sommige cms-en zijn plug-ins beschikbaar waarmee je het beveiligingsniveau eenvoudig kunt verhogen, bijvoorbeeld door het hackers lastiger te maken om te detecteren van welk cms je gebruik maakt.

Wordt het cms dat je gebruikt niet meer actief ontwikkeld, dan is de kans aanwezig dat beveiligingslekken ook niet gedicht zullen worden. In dat geval kan het verstandig zijn om een alternatief cms op te zoeken.

De laatste versies van TYPO3 zijn in ieder geval veilig te gebruiken tot het tegendeel bewezen wordt.

Reacties

Er zijn nog geen reacties geplaatst.

Op dit weblog schrijven we regelmatig over nieuws en trends rondom (web)hosting, website-ontwikkeling en technologie.

- Juni 2014 (2)

- Mei 2014 (8)

- April 2014 (8)

- Maart 2014 (14)

We verwelkomen bijdragen van gast-auteurs. Heb je een voorstel? Neem dan vrijblijvend contact met ons op.